Этот вид модуляции используется в цифровых сетях: Т1, Т3 .

Т1(DS1): система передачи данных, включающая 24 цифровых канала с частотой следования отсчетов с частотой следования 8 кГц, что обеспечивает скорость передачи 64 кбит/сек.

Т3(DS3): состоит из 28 каналов Т1,что дает скорость 45 Мгбит/сек.

Сеть ISDN: передает данные со скоростью от 64кбит/сек до 1,54 Мбит/сек.

Сеть B-ISDN - до 2Гбит/сек.

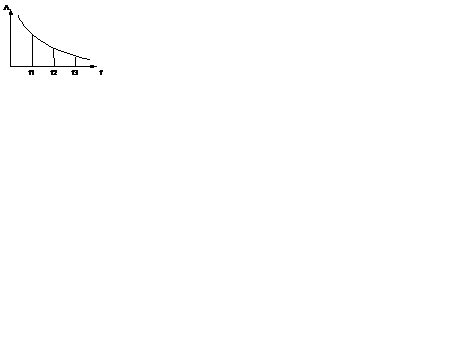

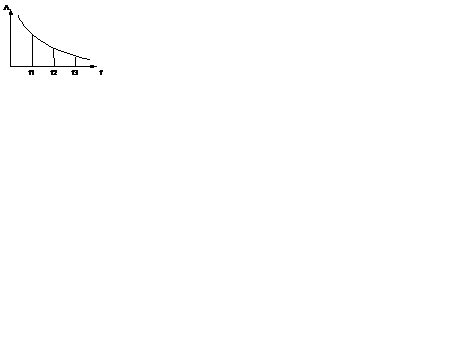

Технология ИКМ предусматривает считывание сигналов через равные промежутки времени и формирование импульсов:

Существует дифференциальная импульсно – кодовая модуляция, в которой используется следующий прием. Кодируются не сами значения амплитуды, а разности между двумя отсчетами. Это дает возможность уменьшить диапазон изменения аналоговых сигналов. Она называется дельта-модуляция.

Вокодерное кодирование.

Используется в системе передачи звуковых сигналов.

Суть: предварительно производится анализ речевых сигналов с целью выделения форманд (элементарная единица речи). Они нумеруются и помещаются в библиотеку. Передаваемый голос поступает на вход вокодера, который в реальном времени распознает форманды. Затем в канал подаются их номера, они на приемной стороне восстанавливаются, в результате чего голос можно передать по каналу со скоростью 2 кбит/сек.

Методы передачи данных канального уровня (КУ).

Методы (протоколы) канального уровня должны выполнять следующие функции:

1.Правильно передать и принять кадр данных, для чего необходимо синхронизировать передачу данных, определить границы кадра и его полей (формат кадра).

2.Обнаружить и (или) устранить ошибки, возникающие при передаче.

3.Сжать данные, если протокол не предусматривает.

Синхронизация передачи данных.

Поскольку использование для синхронизации дополнительных проводов в сетях достаточно дорого, были разработаны специальные методы.

Кадр – это последовательность бит, каждый из которых закодирован физическим кодом. Перед канальным уравнением стоит задача

определить границы кадра, адрес, данные. Для этого существуют синхронные и асинхронные протоколы.

Главной задачей методов канального уровня является распознавание признаков служебных и информационных полей, а также обеспечение «прозрачности» передачи кадра.

В асинхронных режимах границы каждого байта выделены специальными символами «старт», «стоп», между которыми находится байт данных. Такая синхронизация называется байт - ориентированной. Она устарела и не может использоваться, т.к. требует дополнительной информации.

В синхронных режимах используются бит - ориентированные протоколы, в которых каждый байт не выделяется и не обрамляется, а обозначается с помощью специальных комбинаций бит (начало и конец всего кадра). Такая передача называется блочной или фреймовой. При такой синхронизации возникает проблема передачи поля данных, совпадающих с ограничителями, которые называются «обеспечением прозрачности». Для обеспечения прозрачности применяется процедура бит – стаффинг.

Суть: на передающей стороне при обнаружении последовательности 5 бит передатчик вставляет флажок и передает в канал. Приемник, приняв 5 единиц подряд, удаляет его и не воспринимает этот код как флажок (флажок: 01111110)

Способы контроля правильности передачи данных.

Для этого на канальном уровне используется помехоустойчивое кодирование, которое различает только обнаруживающие ошибки и коды, исправляющие их. Помехозащищенность данных достигается введением избыточности.

Различают симплексную и дуплексную передачу данных.

Симплексная – односторонняя, если происходит поочередно дуплексная. Здесь желательно применение корректирующих кодов, которые сразу исправят ошибки.

Дуплексная – передает данные в обе стороны одновременно. Здесь достаточно применение кодов с обнаружением ошибки. Простейшими способами обнаружения ошибок являются контрольное суммирование и проверка на четность. Однако это ненадежно. В качестве надежных применяют циклические коды и коды Хемминга.

Коды Хемминга.

В кодах Хемминга вводится понятие кодового расстояния t между двумя кодами, а также понятие минимального расстояния.

В соответствии с этим методом исправляются ошибки кратности:

rn= ent (dmin - 1)/2,

где ent - целая часть числа, dmin - минимальное расстояние. Кроме этого исправляются ошибки кратности:

r0 = dmin – 1.

При контроле по четности dmin = 2 и обнаруживаются одиночные ошибки. В коде Хемминга dmin = 3.

В соответствии с этим методом дополнительно к информационным разрядам (К) вводится дополнительный разряд L = log2K, который является избыточным. При вычислении L округляется до большего целого значения. Полученное количество разрядов содержит инвертированный результат поразрядного сложения (сложение по модулю 2) номеров тех информационных разрядов, значения которых равны 1.

Пример: Пусть К=6, тогда l=log2 6 =3.

Пусть [К]=100110 – содержание кода К, в этом случае дополнительный код получим следующим образом:

N1=010 (2-й разряд);

N2=011 (3-й разряд);

N3=110 (6-й разряд).

Их нужно сложить по модулю 2:

Таким образом, мы получили избыточный код Хемминга, у которого 3 минимальных разряда.

Обнаружение ошибки:

На приемном конце повторяются процедуры описанные выше, т. е. вычисленный код L, который сравнивается с полученным, для чего производится поразрядная операция отрицания равнозначности и если ее результат отличен от 0, то его значение равно номеру разряда, содержащего ошибку в основном коде К. Так, если принят код 100010, то рассчитанный дополнительный код равен:

что говорит о наличии ошибки в третьем разряде.

Код Хемминга имеет большую избыточность. В современных системах, позволяющих быстро построить повторную передачу, используются коды, обнаруживающие ошибки. При этом исправления осуществляются методом повторных передач.

Лучше всех зарекомендовали себя циклические коды, которые позволяют распознавать одиночные, а также пачки ошибок.

Метод CRS.

Этот метод имеет несколько алгоритмов реализации, наиболее используемым из которых является метод, состоящий из следующих процедур:

1) К исходному коду справа приписывается К нулей, где К – число битов в образующем полиноме, уменьшенное на 1.

2) Над полученным числом производится математическая операция. Приводящая к появлению остатка.

3) Полученный остаток является избыточным К – разрядным кодом, который заменяет в закодированном числе приписанные справа К – нули. Таким образом, в линию связи передается код, C=A*(2к)+B, где А - исходный код, который мы хотим передать, В – остаток.

4) На приемном конце над кодом С выполнена операция п.2 и, если остаток не равен 0, то произошла ошибка и нужна повторная передача А. Содержимое поля а называется контрольной суммой и является по сути электронной подписью передаваемого сообщения, т. к. любое сообщение будет обнаружено на приемной стороне.

Метод CRS обеспечивает малую вероятность необнаружения ошибок и требует сравнительно небольшой избыточности.

Общепринятые обозначения для образующих поленомов:

g(x) = x16+x12+x5+1,что эквивалентно коду 1 000 1 0000 0010 0001. Этот поленом используется в протоколе V.42 (V – серия протоколов для аналоговых модемов). В этом протоколе есть более надежный и сложный поленом, требующий 32 бита.

Сжатие данных.

Сжатие – процедура уменьшения объема передаваемых информационных объектов и снижения вероятности ошибки.

Существует две группы метода сжатия:

С потерей. Поскольку в этом методе должна теряться только несуществующая и малосуществующая информация, то он используется для передачи видео и звука.

Без потерь – для передачи символической информации, где потери недопустимы.

Сжатие j-x осуществляется либо на прикладном уровне с помощью известных программ архивации, либо с помощью устройств канального уровня (например, модемами с помощью протокола сжатия V-42bis).

Способы сжатия данных.

1) Использование сокращенного кода для представления символов, например, чтобы передать числовую информацию из 10 цифр, достаточен 4-х битовый код для передачи любой цифры.

2) RLE-цепочка одинаковых символов заменяется: аааа -> 4а.

3) Алгоритмы семейства MPEG.

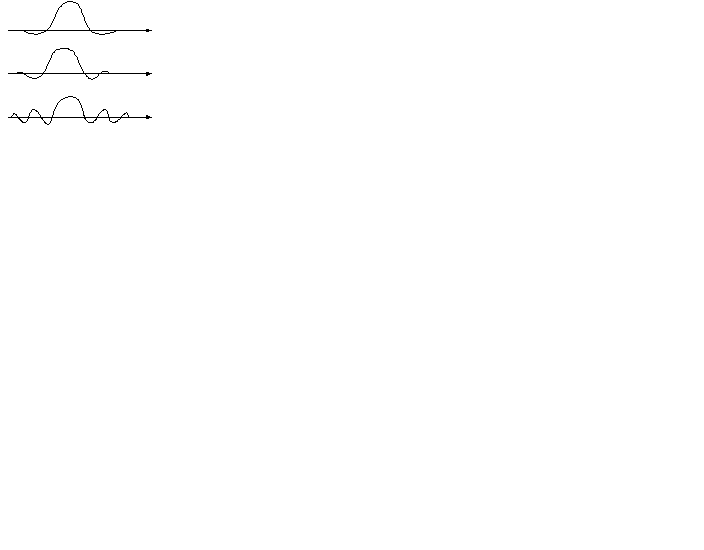

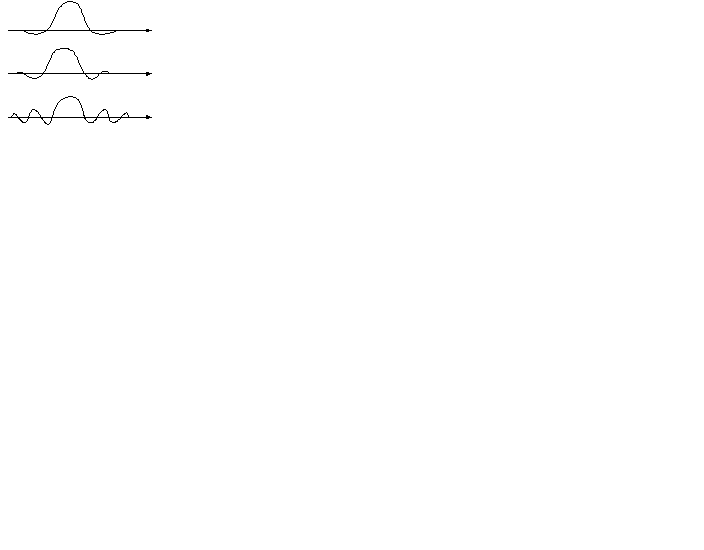

Алгоритм mp3 использует свойства человеческого слуха не слышать близкие по частоте гармоники с большой амплитудой.

| f2 и f3 не существенны и их можно убрать.

|

Алгоритм mpeg4 использует наличие небольшой разности между соседними кадрами.

4) TREG используется для сжатия изображений: изображение разбивается на фрагменты – блоки, каждый блок подвергается двумерному Фурье преобразованию, после чего из спектра удаляются высокие гармоники с малыми амплитудами. Коэффициенты разложения оставшихся частот передаются и по ним на приемной стороне изображение восстанавливается путем обратного Фурье преобразования. Сжатия TREG устраняет шумы, а также результаты применения стеганографических методов. Стеганография – способ скрытия секретных сообщений в изображении путем рассеивания точек на изображении.

5) Фрактальное кодирование. В нем изображение представляется набором отрезков и в сеть передаются коэффициенты уравнений, описанных этими отрезками.

6) Метод Хоффмана. Это статистический метод сжатия, основанный на статистических свойствах появления разных букв в сообщении. Известно, что некоторые буквы появляются чаще, чем другие. Для их кодирования можно использовать укороченные 4-х битные коды. Существуют адаптивные алгоритмы Хоффмана, которые предусматривают сбор статистической информации в процессе появления адаптированного кодирования.

7) Вэйвлет (Wavelet) сжатие. В основе метода лежат свойства функций специального вида, которые называются вэйвлет - функциями.

Особенностями этих функций является их конечность во времени. С их помощью можно эффективно представить сложение звука, изображение и т. д.

Метод словарей.

Идея метода была придумана в Израиле в 1977г. В его основе лежит идея замены наиболее часто встречающихся последовательностей символов (строк или слов) в передаваемом потоке данных ссылками на образцы, которые хранятся в специально создаваемой таблице или словаре. Практически метод был реализован в 1984г. T. Welch. Этот метод используется стандартным протоколом 42bis. Сжатые на прикладном уровне данные, как правило, существенно на нижнем уровне уже нельзя. Попытка сжатия приведет только к потере времени.