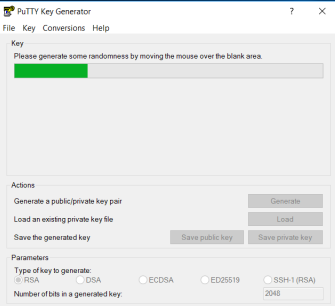

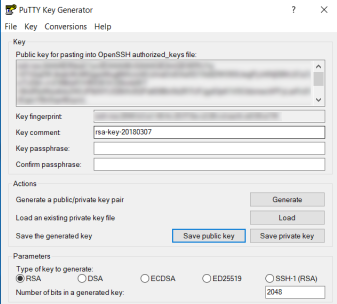

Чтобы не вводить каждый раз пароль можно настроить авторизацию по ключу. В Linux такая возможность используется очень широко потому что это удобно. Первым делом необходимо создать ключ. Для этого необходимо запустить утилиту PuTTYgen и установите переключатель в положение "SSH-2 RSA" после чего нажать "Generate":

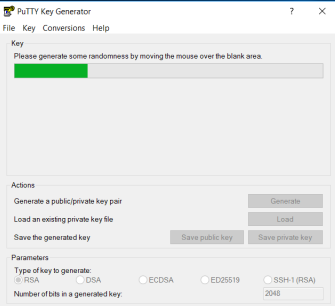

Обязательно ключ должен быть SSH-2 RSA, если в главном окне нет, необходимо выбрать в меню "Key". Для создания ключа необходимо получить достаточно энтропии, которая создается при движении мыши.

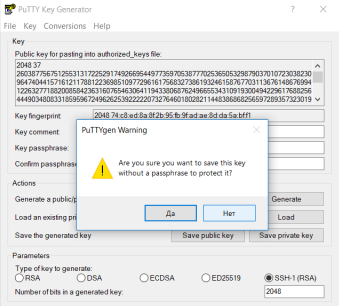

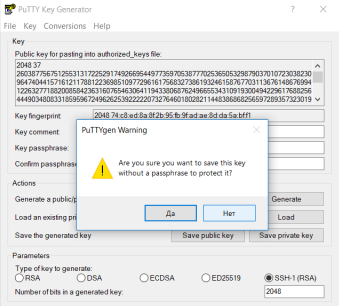

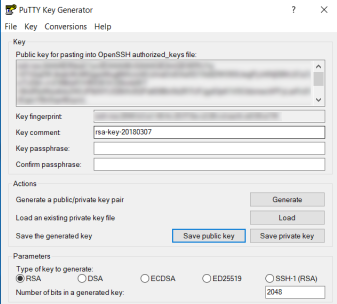

После выполнения данных процедур ключ будет готов. Затем, с помощью кнопок "Save Public Key" и "Save Private Key" необходимо сохранить оба ключа.

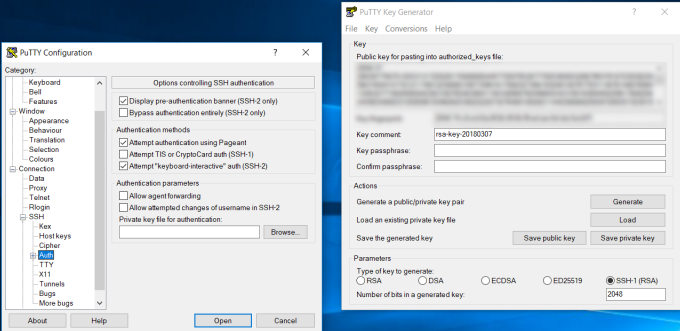

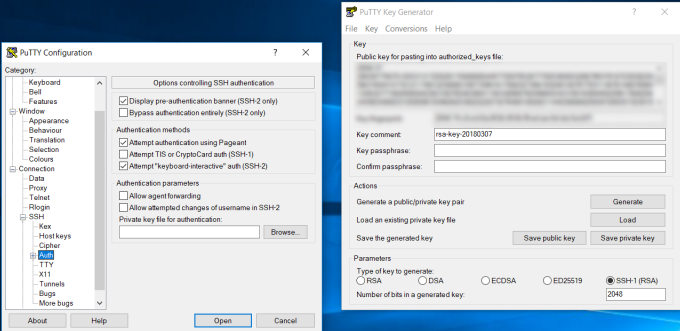

Далее, необходимо открыть PuTTY, перейти на вкладку "Connection", затем "SSH", затем "Auth":

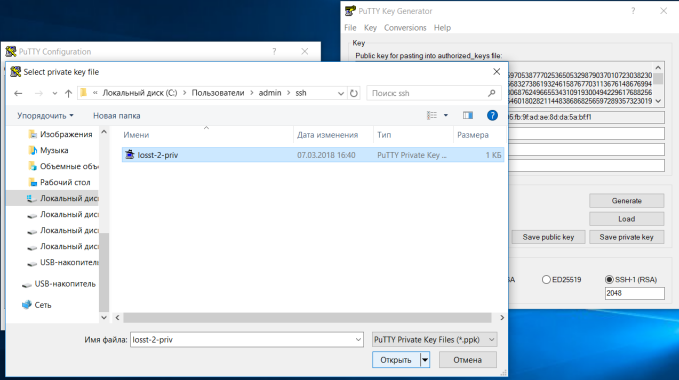

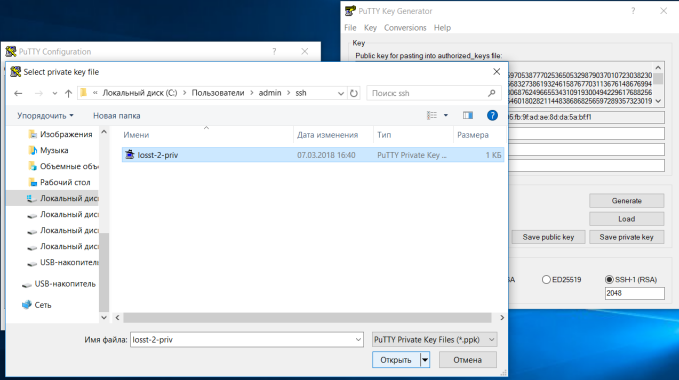

Здесь необходимо нажать кнопку "Browse" и добавить недавно сохраненный приватный ключ:

Далее, необходимо вернуться на вкладку "Session", выбрать сохранение и нажать "Save" чтобы сохранить настройки. Осталось только отправить открытый ключ на сервер. Для этого нужно авторизоваться на нем с помощью пароля. Открытый ключ вставляется в конец файла /root/.ssh/authorized_keys.

Ключ можно брать прямо из окна PuTTYgen "Public key for pasting" или из файла открытого ключа:

После выполнения данных процедур можно выходить и авторизоваться снова. На этот раз подключение по ssh putty будет выполняться с помощью ключа. Необходимо сохранять настройки сессии, чтобы не выбирать ключ каждый раз.

Контрольные вопросы

1. Что такое хостинг и доменное имя?

2. Что такое веб сервер Apache и его применение?

3. Как создать демо-страницу для виртуального хоста?

4. Какие бывают FTP – клиенты?

5. Их особенности и различия, а также плюсы и минусы?

6. Какие бывают SSH – клиенты?

7. Их особенности и различия, а также плюсы и минусы?

ЛАБОРАТОРНАЯ РАБОТА №3

Тема: Обеспечение безопасности ресурса в сети Интернет на основе SSL.

Цель: Получение практических навыков работы по обеспечению безопасности ресурса в сети Интернет.

Порядок выполнения работы

1. Ознакомиться с теоретической частью.

2. Получить бесплатный сертификат SSL в Encrypt

3. Подключить полученный сертификат к ресурсу, размещенному в сети Интернет на основе лабораторной работы №2

4. Провести анализ сертификата SSL.

5. Оформить отчет по лабораторной работе.

Необходимые теоретические сведения

SSL — сертификаты — это небольшие файлы данных, которые в цифровом виде связывают криптографический ключ с данными компании. Когда он установлен на веб-сервере, он активирует замок и протокол https, что позволяет установить безопасное соединение с веб — сервером в браузере. Как правило, SSL используется для защиты транзакций по кредитным картам, передачи данных и входа в систему, а в последнее время становится нормой при обеспечении доступа к сайтам.

Принцип работы SSL

Протоколы SSL используются Https для защиты связи путем передачи зашифрованных данных. SSL, в основном, работает со следующими концепциями:

1. Асимметричная криптография

Ассиметричная криптография (также известная как ассиметричное шифрование или криптография с открытым ключом) использует связанную с математикой пару ключей для шифрования и дешифрования данных. В ключевой паре один ключ делится с любым, кто заинтересован в сообщении. Это называется открытым ключом. Другой ключ в паре ключей хранится в секрете и называется закрытым ключом.

Ключи ссылаются на математическое значение и созданы с использованием математического алгоритма, который шифрует или дешифрует данные.

В асимметричной криптографии данные могут быть подписаны с помощью закрытого ключа, который может быть дешифрован только с использованием связанного открытого ключа в паре.

SSL использует ассиметричную криптографию для инициирования связи, которая известна как квитирование SSL. Наиболее часто используемые алгоритмы шифрования ассиметричного ключа включат в себя методы ElGamal, RSA, DSA, Elliptic curve и PKCS.

2. Симметричная криптография

В симметричной криптографии есть только один ключ, который шифрует и расшифровывает данные. Как отправитель, так и получатель должны иметь этот ключ, который им известен.

SSL испольузет симметричную криптографию с использованием ключа сеанса после завершения первоначального рукопожатия. Наиболее широко используемыми симметричными алгоритмами являются AES - 128, AES — 192 и AES — 256.

Передача данных через SSL.

Протокол SSL использует ассиметричную и симметричную криптографию для надежной передачи данных.

Связь SSL между браузером и веб — сервером (или любыми другими двумя системами) в основном разделена на два этапа: SSL — подтверждение и фактическая передача данных. Она всегда начинается с подтверждения SSL. Подтверждение SSL — это ассиметричная криптография, которая позволяет браузеру проверять веб-сервер, получать открытый ключ и устанавливать безопасное соединение до начала фактической передачи данных.

Подтверждение SSL происходит при помощи следующих шагов:

1. Клиент отправляет сообщение «клиент приветствия». Это включает номер версии SSL для клиента, настройки шифрования, данные, относящиеся к сеансу, и другую информацию, которую сервер должен обмениваться с клиентом с использованием SSL.

2. Сервер отвечает сообщением «сервер приветствия». Это включает номер версии SSL для сервера, настройки шифрования, данные, относящиеся к сеансу, сертификат SSL с открытым ключом и другую информацию, которую клиент должен обмениваться с сервером через SSL.

3. Клиент проверяет сертификат SSL сервера от центра сертификации (СА) и проверяет подлинность сервера. Если аутентификация завершается с ошибкой, клиент отказывается от SSL — соединения и выдает ошибку. Если проверка подлинности завершается успешно, переходите к шагу 4.

4. Клиент создает ключ сеанса, шифрует его с помощью открытого ключа сервера и отправляет его на сервер. Если сервер запросил аутентификацию клиента (в основном, с сервера на сервер), клиент отправляет свой собственный сертификат на сервер.

5. Сервер расшифровывает ключ сеанса своим личным ключом и отправляет подтверждение клиенту, зашифрованное с помощью ключа сеанса.

Таким образом, в конце установления связи SSL и клиент, и сервер имеют действительный ключ сеанса, который они будут использовать для шифрования или дешифрования фактических данных. После этого открытый ключ и закрытый ключ больше не будут использоваться.

Фактическая передача данных происходят, когда клиент и сервер использут общий ключ сеанса для шифрования и дешифрования фактических данных и их передачи. Это делается с использованием одного и того же сеансового ключа на обоих концах, поэтому это симметричная криптография. Фактическая передача данных SSL — использует симметричную криптографию, потому что это легко и занимает меньше CPU — потребления по сравнению с асимметричной криптографией. Таким образом, SSL в основном работает с использованием ассиметричной криптографии и симметричной криптографии. Есть определенные инфраструктуры, связанные с достижением связи SSL в реальной жизни, которые называются инфраструктурой открытого ключа.

Инфраструктура открытого ключа (PKI) представляет собой набор ролей, политик и процедур, необходимых для создания, управления, распространения, использования, хранения и отзыва цифровых сертификатов и управления шифрованием с открытым ключом.

PKI включает в себя следующие элементы:

1. Центр сертификации: орган, который удостоверяет личность отдельных лиц, компьютеров и других лиц.

2. Орган регистрации: подчиненный ЦС, который выдает сертификат от имени корневого ЦС для конкретных целей.

3. Сертификат SSL: файл данных, содержащий открытый ключи и другую информацию.

4. Система управления сертификатами: система, которая хранит, проверяет и отменяет сертификаты.

SSL — сертификат (также известный как цифровой сертификат) играет важную роль в обеспечении связи между двумя системами.

Он есть у любого https сайта. Например, можно ввести url — адрес https://www.google.com в браузере и проверить SSL сертификат google.com. Любой веб-сайт https будет иметь замок безопасности в адресной строке. Нажмите на символ замка и нажмите на сертификат, после чего он откроется.

Стандарт X.509 определяет формат цифрового сертификата SSL. Другими словами, SSL — сертификат на самом деле являются сертификат X.509.

X509 использует формальный язык, называемый абстрактной синтаксической нотацией (ASN.1) для выражения структуры данных сертификата.

Сертификат SSL в формате X.509 содержит следующую информацию:

1. Версия: номер версии формата данных сертификата согласно X.509.

2. Серийный номер: уникальный идентификатор сертификата, присвоенный центром сертификации.

3. Открытый ключ: открытый ключ владельца.

4. Тема: имя владельца, адрес, страна и доменное имя.

2. Поставщик: имя центра сертификации, выдававшего сертификат.

3. Действителен с: дата, с которой сертификат действителен.

4. Действительно до: дата окончания срока действия.

5. Алгоритм подписи: алгоритм, используемый для создания подписи.

6. Отпечаток: хэш сертификата.

7. Алгоритм отпечатка: алгоритм, используемый для создания хэша сертификата.

Типы сертификатов SSL

На сегодняшний день существуют различные типы сертификатов SSL, основанные на уровне проверки и количестве доменов, которые они защищают. Уровни шифрования остаются одинаковыми для всех типов сертификатов, но уровни проверки и внешний вид отличаются.

Веб — сайты используют SSL — сертификаты для установки безопасного соединения со своими посетителями и клиентами. Различные предприятия требуют установки различных уровней доверия. Например, веб-сайты, которые собирают важную информацию пользователя, должны передавать ее безопасно. Финансовые учреждения должны настроить аутентичность домена, а также безопасность данных. Таким образом, ЦС должен проверить информацию владельца веб-сайта на основе доверия, которое они хотят настроить. Следующие три сертификата основаны на уровне проверки:

1. Сертификат DV (Domain Validated) Требует самого низкого уровня проверки, потому что основная цель сертификатов DV состоит в том, чтобы сделать безопасную связь между веб-сервером домена и браузером. ЦС только проверяет, что владелец имеет контроль над доменом.

2. Сертификат проверенной организации (OV) требует проверки среднего уровня, где центр сертификации проверяет права организации на использование домена, а также сведения об организации. Сертификат OV повышает уровень доверия организации и ее домена.

3. Сертификат Extended Validated (EF) требует высокоуровневой проверки, при которой центр сертификации проводит строгие проверки организации в соответствии с руководящими принципами. Это включает в себя проверку юридического, физического и оперативного существования организации.

Также существуют типы сертификатов SSL в зависимости от количества защищаемых доменов. Следующие сертификаты основаны на количестве доменов, которые необходимо защитить.

1. Сертификат Одного Домена

2. Сертификат одного домена защищает одно полное доменное имя. Например, сертификат одного домена для www.example.com не обеспечивает связь для mail.exmple.com.

3. Подстановочный сертификат SSL

4. SSL — сертификат с подстановочными знаками защищает неограниченное количество поддоменов для одного домена. Например, сертификат wildcard SSL для example.com также будет безопасный для mail.example.com, blog.example.com и т. д.

5. Единый сертификат SSL/ мультидоменный SSL сертификат / сертификат San

Единый SSL — сертификат защищает до 100 доменов, используя один и тот же сертификат с помощью расширения SAN. Специально разработано для защиты системы Microsoft Exchange и среды управления связи.

Как только выбран необходимый тип сертификата SSL, его нужно приобрести в ЦС. Так же сертификат можно получить бесплатно.

SSL — сертификат можно получить от любого авторизованного центра сертификации (ЦС) для обеспечения связи между двумя системами. Существует два способа получения SSL — сертификата:

1. Купить сертификат в ЦС;

2. Получить бесплатный сертификат от некоммерческого открытого центра сертификации.

Решение о том, следует купить или получить бесплатный — зависит от потребностей. Например, для веб-сайта электронной коммерции, где собираются данные о пользователе, проводятся денежные операции — рекомендуется купить сертификаты EV или OV от известного ЦС. Для статического сайта, где нет необходимости в проведении денежных операций на ресурсе — можно использовать бесплатный сертификат ДВ. Однако, есть некоторые хлопоты для продления сертификата с определенным периодом.

Получение сертификата в Let’s Encrypt

Let's Encrypt представляет собой центр сертификации (Certificate Authority, CA), позволяющий получать и устанавливать бесплатные сертификаты TLS/SSL, тем самым позволяя использовать шифрованный HTTPS на веб-серверах. Процесс получения сертификатов упрощается за счёт наличия клиента Certbot, который пытается автоматизировать большую часть (если не все) необходимых операций. В настоящее время весь процесс получения и установки сертификатов полностью автоматизирован и для Apache и для Nginx.

В данном примере будет использован Certbot для получения бесплатного SSL сертификата для Apache на Ubuntu 18.04, а также настроено автоматическое продление этого сертификата.

В этом примере будет использован файл отдельного виртуального хоста Apache вместо файла конфигурации по умолчанию.

Рекомендуется создавать новый файлы виртуальных хостов Apache для каждого доменного имени, потому что это помогает избегать распространённых ошибок и использовать файлы по умолчанию в качестве примера корректной конфигурации, когда что-нибудь пойдёт не так.

Перед установкой

Перед тем, как начать следовать описанным в примере шагам, необходимо убедиться, что есть:

· Сервер с Ubuntu 18.04, настроенный согласно руководству по первичной настройке сервера с Ubuntu 18.04, включая настройку не-рутового (non-root) пользователя с привилегиями sudo и настройку Firewall.

· Зарегистрированное доменное имя. В этом примере будет использован example.com. Приобрести доменное имя можно на Namecheap, получить бесплатное доменное имя на Freenom или использовать любой другой регистратор доменных имён.

· Для сервера настроены обе записи DNS, указанные ниже. Для их настройки можно использовать данные настройки DSN с предыдущей лабораторной работы.

· Запись A для example.com, указывающая на публичный IP адрес сервера.

· Запись A для www.example.com, указывающая на публичный IP вашего сервера.

· Apache, установленный согласно примеру, из лабораторной работы №2. Необходимо убедиться, что есть настроенный файл виртуального хоста для домена. В этом примере будет использовать /etc/apache2/sites-available/example.com.conf в качестве примера.

Шаг 1 - Установка Certbot

Перед началом использования Let's Encrypt для получения SSL сертификата необходимо установить Certbot на сервер.

Certbot находится в активной разработке, поэтому пакеты Certbot, предоставляемые Ubuntu, обычно являются устаревшими. Тем не менее, разработчики Certbot поддерживают свой репозиторий пакетов для Ubuntu с актуальными версиями, поэтому необходимо использовать именно этот репозиторий.

Сначала добавим репозиторий:

sudo add-apt-repository ppa:certbot/certbot

Далее необходимо нажать ENTER.

Установка Certbot для Apache с помощью apt:

sudo apt install python-certbot-apache

После установки Certbot готов к использованию, но для того, чтобы он мог настроить SSL для Apache, сперва необходимо проверить настройки Apache.