Номер АСLs является первым аргументом в команде конфигурирования АСLs который определяет его тип. Маршрутизатор на основании этого номера подставляет нужные аргументы для выбранного типа АСLs. Строки АСLs. содержат условия для проверки пакетов в соответствии с используемым стеком протоколов. Параметры проверки трафика различаются в зависимости от протокола.

Для каждого протокола можно создать множество списков контроля доступа. Для каждого нового АСLs устанавливается новый номер. Однако можно использовать только один АСLs для одного протокола (стека) на одном направлении (вход или выход) одного интерфейса.

АСLs с номерами от 1 до 99 или от 1300 до 1999 - стандартный IР АСLs.

АСLs с номерами от 100 до 199 или от 2000 до 2699 - расширенный IР АСLs.

АСLs с именем может быть стандартным или расширенным. Именованные IР АСLs позволяют удалять, но не вставлять, отдельные строки.

Стандартные АС Ls: Стандартные IРАСLs проверяют адрес источника пакета.

Стандартные АСLs (номера от 1 до 99 и от 1300 до 1999) отфильтровывают пакеты, основываясь на адресе источника и маске. В результате разрешается или запрещается весь стек протоколов ТСР/IР от определенной сети, подсети или узла на основании IР адреса источника пакета. Такая фильтрация ограничивает возможности контроля.

Рис 2

Расширенные АС Ls: Расширенные IР АСLs (номера от 100 до 199 и от 2000 до 2699) проверяют и адрес источника, и адрес назначения пакета. Они также могут проверять специфические протоколы, номера портов и другие параметры, которые можно указать в конце строки. Это предоставляет администраторам большую гибкость и возможности контроля.

Некоторые из часто встречающихся номеров портов показаны в таблице:

| Номера портов (в десятичном виде)

| Протокол IР

|

| 20 (ТCР)

| данные FТР

|

| 21 (ТCР)

| управление FТР

|

| 23 (ТCР)

| Telnet

|

| 25 (ТCР)

| SMTP

|

| 53(ТCР/ UDP)

| DNS

|

| 69 (UDР)

| TFTP

|

| 80 (ТCР)

| НТТР

|

Рис 3.

Работа АС L.

АСLs представляют собой набор правил, которые определяют условия прохождения потоков трафика через интерфейсы маршрутизатора. Выполняется контроль входящих пакетов, проходящих через маршрутизатор и исходящие с интерфейсов маршрутизатора.

Когда пакеты отбрасываются, некоторые протоколы возвращают специальный пакет для уведомления отправителя, что адрес назначения недоступен. Для протокола IР отброшенный согласно АСL трафик рождает ответ “Адрес назначения недоступен” (“Destination unreachable, U.U.U.”), в случае если был отправлен рing, и ответ “Запрещено административно” (“Administratively prohibited,!А *!А”), если это был traceroute.

Существует два направления работы АСLs.

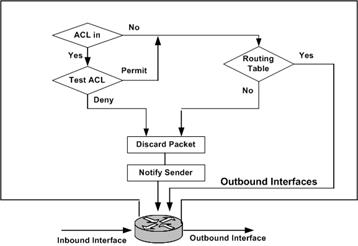

Входящие АС Ls.

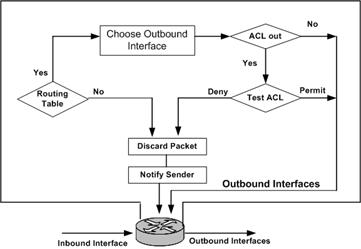

Исходящие АС Ls.

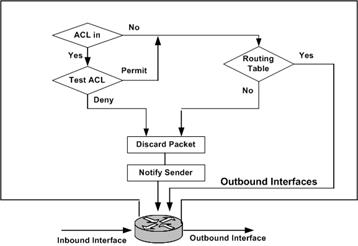

Входящие АС Ls: Входящие пакеты обрабатываются до того, как они маршрутизируются на исходящий интерфейс. Эффективность входящего АСLs в том, что он предотвращает лишний просмотр таблицы маршрутизации в случае если пакет должен быть отброшен. Разрешенный пакет обрабатывается. Для входящих списков контроля доступа “разрешить” означает продолжить обработку пакета после получения его на входящем интерфейсе, а “запретить” означает отбросить пакет.

Когда пакет приходит на маршрутизатор через интерфейс на котором установлен входящий АCL, то пакет не отправляется о тех пор, пока не пройдет проверку на соответствии со строками этого АСL. В зависимости от результатов проверки пакет будет разрешен или запрещен.

Если пакет запрещен, то он отбрасывается.

Если пакет разрешен, то выполняется проверка таблицы маршрутизации для оперделения направления передачи пакета. Если пакет невозможно маршрутизировать, то пакет отбрасывается.

Рис 4

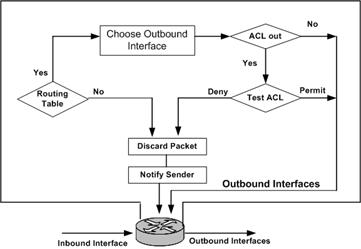

Исходящие АС Ls: Входящие пакеты сначала маршрутизируются на исходящий интерфейс, а затем пропускаются через исходящий список контроля доступа. Для исходящих списков контроля доступа “разрешить” означает отправить пакет в исходящий буфер интерфейса, а “запретить” означает отбросить пакет.

Когда пакет приходит через интерфейс на маршрутизатор то выполняется проверка таблицы маршрутизации для оперделения направления передачи пакета. Если пакет невозможно маршрутизировать, то пакет отбрасывается.

Затем маршрутизатор проверяет, используется ли АСL на исходящем интерфейсе. Если нет, то пакет отправляется в исходящий буфер.

Если на исходящем интерфейсе есть исходящий АСL, пакет не отправляется о тех пор, пока не пройдет проверку на соответствии со строками этого АСL. В зависимости от результатов проверки пакет будет разрешен или запрещен.

Рис 5

Алгоритм работы АС L

Строки АСL отрабатываются в строгом логическом порядке. Пакеты сравниваются со строками АСL в порядке сверху вниз по одной строке за одну итерацию.

Если заголовок пакета и условие проверки в строке АСL совпадают, то оставшиеся строки списка контроля доступа игнорируются, и к пакету применяется правило “разрешить” или “запретить” в соответствии с той строкой, с которой произошло совпадение.

Если заголовок пакета не совпал с условием проверки в строке АСL, то пакет проверяется на предмет совпадения со следующими строками списка. Процесс поиска соответствия продолжается до последней строки списка контроля доступа.

Последняя, невидимая строка применяется ко всем пакетам, к которым не подошло ни одно условие проверки. Условие в этой последней строке совпадает со всеми пакетами, и к ним применяется правило - запретить. Все оставшиеся пакеты отбрасываются. Последняя строка часто называется “невидимое условие запрета” (“implicit deny any statement”). Из-за этого условия список контроля доступа должен иметь хотя бы одну строку, имеющую правило “разрешить”. В противном случае АСL отбросит весь трафик.

ACL работает по принципу – запрещено все, что не разрешено.

Один АСL можно использовать на разных интерфейсах. Однако можно использовать только один АСL для одного протокола (стека) на одном направлении (вход или выход) одного интерфейса.

Рис 6.

Работа с инверсной маской (wildcard mask)

В АСL фильтрация по адресу происходит с использованием инверсной маски (wildcard mask). Инверсная маска использует 1 и 0 для проверки или игнорирования соответствующих битов IР адреса.

Если в инверсной маске используется бит 0, то соответствующий бит в IP-адресе необходимо проверить на соответствие с условием в строке АСL.

Если в инверсной маске используется бит 1, то соответствующий бит в IP-адресе не проверяется и может принимать любое значение.

Устанавливая те или иные биты в инверсной маске, администратор может устанавливать параметры проверки IР адреса: например, можно проверять конкретный IР адрес узла, или любой IР адрес.

Пример

| 128

| 64

| 32

| 16

| 8

| 4

| 2

| 1

|

|

| 0

| 0

| 0

| 0

| 0

| 0

| 0

| 0

| Проверять все биты адреса на полное совпадение

|

| 0

| 0

| 0

| 1

| 1

| 1

| 1

| 1

| Последние 5 битов адреса не проверять

|

| 0

| 0

| 0

| 1

| 1

| 1

| 0

| 0

| Проверять первые 3 и последние 2 бита адреса

|

| 1

| 1

| 1

| 1

| 1

| 0

| 0

| 0

| Проверять последние 3 бита адреса

|

| 1

| 1

| 1

| 1

| 1

| 1

| 1

| 1

| Любой адрес

|