Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

Двойное оплодотворение у цветковых растений: Оплодотворение - это процесс слияния мужской и женской половых клеток с образованием зиготы...

Индивидуальные и групповые автопоилки: для животных. Схемы и конструкции...

Двойное оплодотворение у цветковых растений: Оплодотворение - это процесс слияния мужской и женской половых клеток с образованием зиготы...

Топ:

Генеалогическое древо Султанов Османской империи: Османские правители, вначале, будучи еще бейлербеями Анатолии, женились на дочерях византийских императоров...

Устройство и оснащение процедурного кабинета: Решающая роль в обеспечении правильного лечения пациентов отводится процедурной медсестре...

История развития методов оптимизации: теорема Куна-Таккера, метод Лагранжа, роль выпуклости в оптимизации...

Интересное:

Уполаживание и террасирование склонов: Если глубина оврага более 5 м необходимо устройство берм. Варианты использования оврагов для градостроительных целей...

Подходы к решению темы фильма: Существует три основных типа исторического фильма, имеющих между собой много общего...

Наиболее распространенные виды рака: Раковая опухоль — это самостоятельное новообразование, которое может возникнуть и от повышенного давления...

Дисциплины:

|

из

5.00

|

Заказать работу |

|

|

|

|

Преснякова Г.В.

ВСТРОЕННЫЕ СРЕДСТВА ЗАЩИТЫ ДАННЫХ

В СРЕДЕ ACCESS

Методические указания

к выполнению лабораторной работы

Санкт-Петербург

- 2013 –

Оглавление

Введение. 3

1 Средства защиты баз данных MS Access 2003. 4

1.1. Защита при помощи пароля. 4

1.2. Защита на уровне пользователя. 7

1.2.1. Обеспечение защиты через интерфейс Access. 8

1.2.1.1. Создание файлов рабочих групп. 9

1.2.1.2. Добавление новых пользователей и групп в файлы рабочей группы и задание им разрешений 10

1.2.2. Обеспечение защиты с помощью мастера. 16

1.2.3. Выдача разрешений на столбцы таблицы.. 19

1.2.4. Снятие защиты.. 19

1.3. Создание MDE-файла. 20

2 Защита данных на уровне пользователей в Access 2010 и Access 2007. 20

Литература. 21

Введение

Одной из важнейших характеристик качества любой информационной системы является уровень обеспечения ее информационной безопасности[1].

Проблема обеспечения безопасности информационных систем может быть определена как решение трех взаимосвязанных задач по реализации требуемого уровня [1]:

· конфиденциальности, т.е. обеспечения пользователям доступа только к данным, для которых пользователь имеет явное или неявное разрешение на доступ;

· целостности, т.е. обеспечения защиты от преднамеренного или непреднамеренного изменения информации или процессов ее обработки;

· доступности, т.е. обеспечения возможности авторизованным в системе пользователям доступа к информации в соответствии с принятой технологией.

Поскольку информация (данные) в информационных системах, как правило, хранится в базах данных, то имеет смысл говорить о безопасности баз данных или системы баз данных, имея в виду обеспечение безопасности как при хранении, так и при обработке данных.

|

|

Для создания баз данных и управления данными в них используются системы управления базами данных (СУБД). Современные СУБД имеют встроенные средства обеспечения безопасности данных. Поэтому в работе будут рассмотрены эти средства для некоторых наиболее распространенных СУБД.

Управляемая система баз данных, как правило, является распределенной, т.е. физически может быть размещена на нескольких носителях, а возможно, и в нескольких узлах, взаимодействие между которыми осуществляется по протоколам транспортного уровня. Поэтому анализ информационной безопасности СУБД должен быть проведен по двум направлениям [1]:

· Безопасность архитектурных решений и их программных реализаций собственно в СУБД, которая включает исследование следующих проблем:

> идентификация и аутентификация субъектов системы;

> технологии реализации дискреционной, мандатной и ролевой модели доступа к данным;

> реализация аудита действий пользователя.

· Безопасность взаимодействия с внешними по отношению к СУБД программными и аппаратными компонентами, которая включает исследование следующих проблем:

> сопряжение с элементами операционной системы (анализ информационных потоков вниз), т.е. изучение возможностей пользователей несанкционированно осуществлять чтение и запись в файлы операционной системы, включая возможность модификации записей аудита;

> сопряжение с программным обеспечением промежуточного уровня (анализ управляющих потоков вверх), т.е. выявление портов взаимодействия с внешним программным обеспечением, устойчивость к перегрузкам каналов шумовым трафиком и вставкам ложных пакетов, к перенастройкам параметров протоколов, а также анализ алгоритмов и технологий линейного шифрования трафика межсерверного обмена и взаимодействия клиентского программного обеспечения с серверами баз данных.

В работе в основном ограничимся рассмотрением вопросов, связанных с первым направлением.

|

|

Новым направлением для СУБД промышленного уровня является наличие встроенных механизмов шифрования в основном на базе алгоритмов DES и AES.

Защита при помощи пароля

Ядро Jet (J oin E ngine T echnology) версии 3.5 и более поздние версии ядра СУБД MS Access предоставляют возможность установить пароль на базу данных, который нужно будет вводить при каждом открытии базы данных. Следует отметить, что защита базы данных при помощи пароля и защита на уровне пользователя независимы друг от друга. Это означает, что даже если пользователь знает пароль, ему все равно нужно иметь разрешения на работу с объектами базы. Если пользователь забывает пароль, то не существует способа удалить этот пароль или открыть базу данных. Поэтому пользоваться паролем нужно предельно осторожно. Если пароль не забыт, то его можно удалить. Для этого нужно открыть базу данных в монопольном режиме, имея права администратора или владельца базы. Рассмотрим, как это можно сделать.

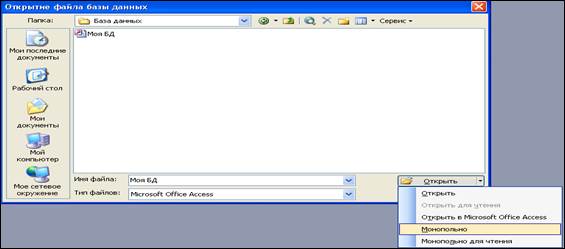

Пусть создана база данных (mdb-файл) по имени Моя БД, которую необходимо защитить паролем. Для этого нужно открыть базу данных в монопольном режиме:

· запустить MS Access;

· выполнить команду Þ Файл/Открыть (или по кнопке  );

);

· в открывшемся окне указать имя базы данных (Моя БД);

· в этом же окне открыть список Открыть, в котором выбрать монопольно.

Рисунок 1 – Открытие базы данных в монопольном режиме

Откроется база данных в монопольном режиме. Чтобы задать пароль, нужно выполнить команду системного меню

Þ Сервис/Защита/Задать пароль базы данных

Рисунок 2 – Выбор команды для задания пароля на открытие базы данных

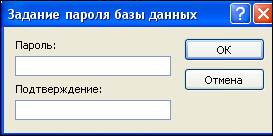

Откроется окно для задания пароля:

Рисунок 3 – Задание пароля

Удалить пароль можно так:

Þ Сервис/Защита/Удалить пароль базы данных

Чтобы изменить пароль, надо открыть базу данных в монопольном режиме, удалить старый пароль и задать новый.

Задать, изменить и удалить пароль можно программным путем, используя язык программирования VBA, например, следующим образом:

· открыть базу данных Моя БД в монопольном режиме;

· открыть редактор VBA командой

|

|

Þ Сервис/Макрос/Редактор Visual Basic

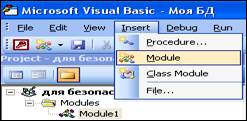

· создать стандартный модуль (все программы на языке VBA оформляются в виде процедур, а процедуры размещаются в модулях) командой:

Þ Insert/ Module

Рисунок 4 – Создание стандартного модуля

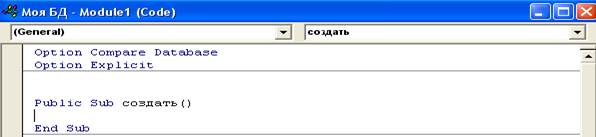

Откроется окно модуля, в котором нужно создать три процедуры (для создания пароля, изменения пароля и удаления пароля).

· создать процедуру для задания пароля командой

Þ Insert/ Procedure

Откроется окно для создания процедуры, в котором надо указать имя процедуры (пусть это будет создать), тип процедуры (пусть это будет подпрограмма Sub) и область видимости процедуры (можно оставить по умолчанию Public):

Рисунок 5 – Добавление в модуль процедуры для создания пароля

По кнопке ОК в модуле будет создан пустой шаблон процедуры, в котором отображается заголовок процедуры (Public Sub создать() и завершающий процедуру оператор (End Sub):

Рисунок 6 – Пустой шаблон процедуры

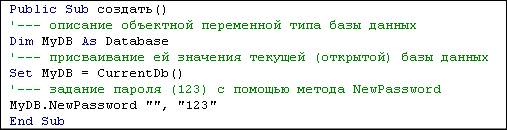

· заполнить тело процедуры операторами (набрать с помощью клавиатуры, комментарии можно не набирать):

Здесь кавычки "" означают, что у базы данных пароля не было, а "123" – что создан пароль 123 (как строка символов, строки символов заключаются в двойные кавычки).

Чтобы выполнить эту процедуру, надо поместить курсор в любое место внутри этой процедуры и выполнить команду (см. рис. 7):

Þ Run/Run Sub/UserForm (или кнопкой  )

)

· проверить, действительно ли установлена защита с помощью пароля. Для этого надо закрыть базу данных, затем ее снова открыть и ввести пароль.

Рисунок 7 – Запуск процедуры на выполнение

· аналогично добавить в модуль еще две процедуры на изменение и удаление пароля:

Здесь "123" – старый, а "1234" – новый пароли, а "" – означает, что пароль не установлен.

Снятие защиты

В некоторых случаях бывает необходимо снять защиту базы данных. Если перед установкой защиты была создана резервная копия базы данных, это делается легко. В простейшем случае для снятия защиты нужно выполнить следующую последовательность действий:

· зарегистрируйтесь в системе как член группы Admins (например, можно использовать учетную запись пользователя админ, созданного в предыдущем разделе);

|

|

· дайте пользователю Admin права администратора, включив его обратно в группу Admins;

· выдайте группе Users полные права доступа ко все объектам базы данных;

· сделайте владельцем базы пользователя Admin;

· закройте и заново запустите MS Access;

· зарегистрируйтесь в системе как пользователь Admin (в окне входа замените админ на Admin);

· задайте пользователю Admin пустой пароль.

Создание MDE-файла

Прежде чем создавать файл с расширением.MDE, рекомендуется создать резервную копию базы данных, поскольку возврат от MDE-файла к MDB-файлу невозможен.

Чем же отличается MDE-файл от MDB-файла?

MDE-файл является базой данных, в которой все программы, созданные в MDB-файле, сохранены в скомпилированном виде. Поэтому просмотр и редактирование исходных кодов невозможен. Кроме того, изменение таких объектов базы данных, как формы, отчеты и модули, также невозможен. Режим конструктора для них оказывается недоступным. Можно вносить изменения только в таблицы и запросы.

Если же какие-то недоступные в MDE-файле объекты потребуют доработки или изменения, то следует вернуться к сохраненному MDB-файлу, сделать необходимые изменения, а затем заново создать MDE-файл. Создать базу данных в виде MDE-файла можно, имея права администратора, так:

· открыть исходную базу данных (MDB-файл);

· исполнить команду меню

Þ Сервис/Служебные программы/Создать MDE-файл,

указав местоположение MDE-файла.

Файлы. MDE обычно создаются, когда разработчик хочет, чтобы пользователи не имели к исходному коду, а также к объектам интерфейса (формам и отчетам), и вмесе с тем разработчик не заинтересован в реализации полной системы обеспечения защиты на уровне пользователя. Хотя, если такая защита реализована в исходном MDB-файле, то она действует и в MDE-файле.

Порядок выполнения работы

1. Получите у преподавателя индивидуальное задание.

2. Откройте свою БД и проверьте возможность выполнения команды

Þ Файл/Сведения/Пользователи и разрешения для Access 2010

И Пользователи и разрешения для Access 2007

3. Если нет, то найдите местоположение системной БД System.mdw.

4. Создайте на рабочем столе ярлык для открытия системной базы данных System.mdw:

C:\DocumentsandSettings\...\ApplicationData\Microsoft\System.mdw

5. Откройте базу данных System.mdw (по умолчанию Вы имеете права администратора с пустым паролем).

6. Импортируйте в эту базу объекты своей БД (таблицы, формы,…),необязятельно все, а только те, на которые Вы предполагаете дать разрешения. Для этого надо на ленте активизировать вкладку Внешние данные, в которой выбрать Access. В открывшемся окне с помощью кнопки Обзор найти свою БД, в которой выбрать импортируемые объекты и завершить импорт кнопкой ОК.

|

|

7. Создайте группы пользователей и отдельных пользователей согласно индивидуального задания(Þ Файл/Сведения/Пользователи и разрешения).

Дайте группам и отдельным пользователям разрешения на доступ к объектам в соответствии с заданием. Кроме того, дайте группе Users права на открытие БД и отберите все права на доступ к защищаемым объектам (!!!!).

8. Замените пустой пароль администратора на любой непустой (запомните его !!!!).

9. Закройте базу данных.

10. Снова откройте базу System.mdw. В открывшемся окне замените слово Admin на имя пользователя (он может входить в какую-либо группу, и тогда он наследует разрешения, данные группе; а может не входить ни в какую группу, тогда Вы ему дали индивидуальные разрешения). При этом по умолчанию откроется база данных от имени этого пользователя с пустым паролем.

11. Замените пустой пароль пользователя на непустой (запомните его !!!!).

12. Закройте базу.

13. Снова откройте базу System.mdw от имени пользователя с непустым паролем и проверьтедействия выданных разрешений. Покажите результаты преподавателю и закройте базу.

14. Верните системную базу данных в исходное состояние.Для этого надо открыть базу данных System.mdw с импортированными объектами от имени Admin. Далее выполните команду Þ Файл/Сведения/Пользователи и разрешения и удалить сначала всех созданных Вами пользователей, затем удалить созданные Вами группы. Далее следует изменить пароль для администратора на пустой пароль и удалить импортированные объекты. Показать результат преподавателю.

15. Закрыть базу.

Порядок выполнения работы

1. Получить задание у преподавателя (дерево пользователей и разрешения).

2. Обеспечить защиту на уровне пользователей через интерфейс Access.

3. Обеспечить защиту на уровне пользователей с помощью мастера.

4. Создать MDE-файл и убедиться в его возможностях по защите данных.

Литература

1. Смирнов С.Н. Безопасность систем баз данных. – М.: Гелиос АРВ, 2007. – 352 с.

2. Т.О'Брайен, Подж С., Уайт Дж. Microsoft Access 97: разработка приложений; пер. с англ. – СПб.: БХВ – Санкт-Петербург, 1999. – 640 с.

3. Литвин П., Гетц К., Гунделой М. Разработка корпоративных приложений в Access 2002. Для профессионалов. – СПб.: Питер; Киев: BHV, 2003. – 848 с.

Преснякова Г.В.

ВСТРОЕННЫЕ СРЕДСТВА ЗАЩИТЫ ДАННЫХ

В СРЕДЕ ACCESS

Методические указания

к выполнению лабораторной работы

Санкт-Петербург

- 2013 –

Оглавление

Введение. 3

1 Средства защиты баз данных MS Access 2003. 4

1.1. Защита при помощи пароля. 4

1.2. Защита на уровне пользователя. 7

1.2.1. Обеспечение защиты через интерфейс Access. 8

1.2.1.1. Создание файлов рабочих групп. 9

1.2.1.2. Добавление новых пользователей и групп в файлы рабочей группы и задание им разрешений 10

1.2.2. Обеспечение защиты с помощью мастера. 16

1.2.3. Выдача разрешений на столбцы таблицы.. 19

1.2.4. Снятие защиты.. 19

1.3. Создание MDE-файла. 20

2 Защита данных на уровне пользователей в Access 2010 и Access 2007. 20

Литература. 21

Введение

Одной из важнейших характеристик качества любой информационной системы является уровень обеспечения ее информационной безопасности[1].

Проблема обеспечения безопасности информационных систем может быть определена как решение трех взаимосвязанных задач по реализации требуемого уровня [1]:

· конфиденциальности, т.е. обеспечения пользователям доступа только к данным, для которых пользователь имеет явное или неявное разрешение на доступ;

· целостности, т.е. обеспечения защиты от преднамеренного или непреднамеренного изменения информации или процессов ее обработки;

· доступности, т.е. обеспечения возможности авторизованным в системе пользователям доступа к информации в соответствии с принятой технологией.

Поскольку информация (данные) в информационных системах, как правило, хранится в базах данных, то имеет смысл говорить о безопасности баз данных или системы баз данных, имея в виду обеспечение безопасности как при хранении, так и при обработке данных.

Для создания баз данных и управления данными в них используются системы управления базами данных (СУБД). Современные СУБД имеют встроенные средства обеспечения безопасности данных. Поэтому в работе будут рассмотрены эти средства для некоторых наиболее распространенных СУБД.

Управляемая система баз данных, как правило, является распределенной, т.е. физически может быть размещена на нескольких носителях, а возможно, и в нескольких узлах, взаимодействие между которыми осуществляется по протоколам транспортного уровня. Поэтому анализ информационной безопасности СУБД должен быть проведен по двум направлениям [1]:

· Безопасность архитектурных решений и их программных реализаций собственно в СУБД, которая включает исследование следующих проблем:

> идентификация и аутентификация субъектов системы;

> технологии реализации дискреционной, мандатной и ролевой модели доступа к данным;

> реализация аудита действий пользователя.

· Безопасность взаимодействия с внешними по отношению к СУБД программными и аппаратными компонентами, которая включает исследование следующих проблем:

> сопряжение с элементами операционной системы (анализ информационных потоков вниз), т.е. изучение возможностей пользователей несанкционированно осуществлять чтение и запись в файлы операционной системы, включая возможность модификации записей аудита;

> сопряжение с программным обеспечением промежуточного уровня (анализ управляющих потоков вверх), т.е. выявление портов взаимодействия с внешним программным обеспечением, устойчивость к перегрузкам каналов шумовым трафиком и вставкам ложных пакетов, к перенастройкам параметров протоколов, а также анализ алгоритмов и технологий линейного шифрования трафика межсерверного обмена и взаимодействия клиентского программного обеспечения с серверами баз данных.

В работе в основном ограничимся рассмотрением вопросов, связанных с первым направлением.

Новым направлением для СУБД промышленного уровня является наличие встроенных механизмов шифрования в основном на базе алгоритмов DES и AES.

|

|

|

История создания датчика движения: Первый прибор для обнаружения движения был изобретен немецким физиком Генрихом Герцем...

Архитектура электронного правительства: Единая архитектура – это методологический подход при создании системы управления государства, который строится...

История развития пистолетов-пулеметов: Предпосылкой для возникновения пистолетов-пулеметов послужила давняя тенденция тяготения винтовок...

Двойное оплодотворение у цветковых растений: Оплодотворение - это процесс слияния мужской и женской половых клеток с образованием зиготы...

© cyberpedia.su 2017-2024 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!