Действительно защищенной от перехвата при прослушивании является схема "запрос-ответ" (англ,challenge handshake). Она основана на том, что клиент подтверждает серверу знание парольной информации, не раскрывая ее. Традиционная методика схемы "запрос-ответ" выглядит следующим образом:

Сервер генерирует случайное или псевдослучайное число (challenge) (оно должно отвечать только одному требованию — уникальности, т. е. неповторяемости с течением времени) и высылает его клиенту.

Клиент производит какое-либо однонаправленное криптопреобразование (блочное шифрование или хэширование) над парольной фразой и присланным запросом и высылает результат серверу.

Сервер производит независимо от клиента такие же преобразования и сверяет получившийся у него результат с присланным ответом клиента.

Технология "запрос-ответ" надежно защищает абонентов от злоумышленников, имеющих возможность прослушивать канал. Информацию о пароле в открытом виде извлечь они не могут из-за необратимости примененного преобразования, а позднее использовать перехваченный ответ клиента для аутентификации не получится из-за того, что сервер каждый раз генерирует новый вектор запроса. Технические аспекты протоколов аутентификации, использующих эту схему, описаны в разделе "протоколы сетевой безопасности".

Характер передаваемой информации в схеме "запрос-ответ" позволяет реализовать очень простые и, как следствие, доступные по цене программно-аппаратные комплексы аутентификации. Не превышающие по размерам зажигалки или брелока, они подключаются к одному из портов ввода-вывода компьютера и позволяют аутентифицировать своего владельца без раскрытия какой-либо информации о записанном секретном ключе. При этом даже при наличии на ЭВМ троянской программы скомпрометированы будут только те данные, которые передавались в данный сеанс с данной ЭВМ но не сам ключ аутентификации клиента.

Частным случаем схемы "запрос-ответ" является однопакетная аутентификация пользователя на основе штампа времени. По этой методике сервер не высылает случайного запроса, а вместо него клиент оперирует значением текущего времени, затрубленного до определенной точности, например одной или нескольких секунд. Подобная схема требует точной синхронизации часов клиента по отношению к серверу. Кроме того, она несет опасность незаконной аутентификации злоумышленником в течение временного интервала "заглубления" точности — для защиты сервер должен принимать только одну попытку регистрации данного пользователя в течение одноговременного интервала.

Преимуществом схемы со штампом времени является возможность создавать устройства аутентификации, совершенно не связанные с терминальной ЭВМ клиента. Выполняемые в виде брелоков или часов (и даже интегрируемые в них) они содержат на дисплее сменяющуюся с определенным интервалом кодовую комбинацию из нескольких (4-6) цифр/букв. При регистрации на сервере клиент вводит в диалоговом окне текущую запись с индикатора, на основе которой сервер принимает решение о личности удаленного пользователя.

Билет №7

Вопрос 1. Коммутативный трехшаговый протокол шифрования Шамира. Атака на протокол.

Алгоритм Шамира

Общее описание

Еще один интересный пример использования возведения в степень по модулю большого простого числа P для открытого шифрования предложил А.Shamir (один из авторов RSA). Как и в системе ЭльГамаля сообщения M представляются целыми числами из интервала 1 < M < P.

Передача сообщений

Передача сообщения происходит следующим образом:

абоненты знают числа P;

абоненты генерируют независимо друг от друга случайные числа:

Ka, Kb

удовлетворяющих условию:

1 < K < P

отправитель вычисляет значение и передаёт получателю:

C = M Ka mоd(P)

получатель вычисляет и передаёт отправителю число B, определяемое последовательностью:

D = C Kb mоd(P)

отправитель аннулирует свой шифр и отправляет полученную последовательность получателю

E=D(X-1) mоd(P) E = D Fa mоd(P)

где:

Fa = Ka -1

получатель расшифровывает полученное сообщение

M = E Fb mоd(P)

где:

Fb = Kb –1

Атака 1(рефлексия)

Противник Еb, играющий роль В, возвращает А его первое сообщение. Действуя по протоколу, А применяет к нему операцию, и в канале оказывается открытое сообщение М.

Атака 2(параллельный обмен)

Противник Еb возвращает А его первое сообщение не в качестве ответа, а как начало параллельного протокола с ведущим Еb и ведомым А. В результате противник Е получает сообщение М, предназначенное для В, а пользователь А получает ложное сообщение, якобы от В.

3-х шаговый алгоритм Шамира

К2{K1(M)}= К1{K2(M)}

A: ДСУ (А)

В: ДСУ (В)

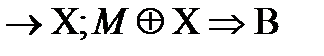

A:

В:

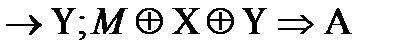

Х: перехватывает все три сообщения затем

пояснения относительно Диффи Хелмена

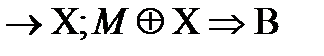

Атака 1(рефлексия)

1.

2. Е:

3.

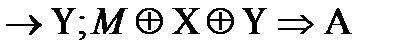

Атака 2(параллельный обмен)

1.

2.

3.

4.

5.

1-3 вместо В будет ЕА; М передает к ЕА